Avec le déploiement de Copilot M365, il est plus que temps de reprendre le contrôle de vos données…

Série « Les 4 temps à respecter pour réussir le déploiement de Copilot Microsoft 365 » – Episode 1.

Pour réussir le déploiement de Copilot M365, il faut agir avec méthode et, vous l’avez peut-être déjà lu par ailleurs, je ne suis pas fan du conseil d’exclure un site de la recherche. C’est d’ailleurs à la fin de ce billet que j’annonçais ma volonté de parler méthodologie de déploiement Copilot.

Je vais donc vous partager ma recette dans une toute nouvelle série de 4 billets à venir..

- Cet épisode 1 s’intitule « … il est plus que temps de reprendre le contrôle de vos données… » ; évidemment, on va parler sécurité, conformité et gouvernance de la donnée dans ce billet et c’est normal, car c’est la base et vous l’avez sans doute déjà lu ou entendu ;

- Dans l’épisode 2, il sera question de la pertinence de l’utilisation de Copilot M365 de manière à parvenir à amarrer Copilot M365 à la vraie vie des utilisateurs ; comme je le dis souvent concernant l’adoption de M365 d’une manière générale, pour que les organisations évitent de se limiter à n’utiliser que 10-20% des fonctionnalités de ce Modern Workplace, il y a du travail pour trouver le moyen de faire converger les usages de l’organisation avec les fonctionnalités de M365 ; or, la clé selon moi est principalement d’ »éviter l’erreur de cantonner Copilot M365 à un outil de productivité individuel » ;

- Dans l’épisode 3, après le PoC, nous verrons « comment porter à l’échelle Copilot M365 dans l’organisation et le faire rentrer dans les usages sur la durée » ; je parlerai donc de vision et de stratégie d’organisation ;

- Enfin, dans l’épisode 4, je finirai par évoquer « l’indispensable gouvernance que requiert Copilot M365 », parce que, comme je considère Copilot M365 pas comme un outil de productivité individuelle comme les autres, je l’apparente à un outil de productivité de groupe, ce qui implique une gouvernance particulière.

Cet épisode 1 s’intitule donc « il est plus que temps de reprendre le contrôle de vos données ? ». Il n’est pas facile de revenir sur cette évidence car tout le monde (Microsoft et ses partenaires) communique sur cette nécessaire étape préalable au déploiement de Copilot M365.

Avec l’achat de licence Copilot M365, une nouvelle page fait son apparition dans le centre d’administration M365 ; avant d’attribuer les licences aux utilisateurs, assurez-vous que lla configuration de Copilot M365 en lien avec Bing est conforme à vos souhaits.

Il est temps de reprendre en main la sécurité de vos données

On parle plutôt d’exposer des données sensibles à des publics d’utilisateurs qui ne devraient pas en connaitre l’existence et en prendre connaissance. Manquer le déploiement de Copilot M365 pour des problèmes de confidentialité, c’est clairement une négligence et une négligence beaucoup plus grave qui dépasse l’utilisation de Copilot.

C’est une négligence de tous les jours que les utilisateurs peuvent exploiter en utilisant le moteur de recherche. Alors, il faut se sortir de la tête la fausse bonne idée d’exclure des sites de la recherche comme je l’ai déjà indiqué avant ; faire cela revient à cacher la poussière sous le tapis et ne pas régler le problème du ménage dans les autorisations par le bon bout… Rappel, mon billet précédent cité en introduction.

Cela permet d’éviter de reprocher à M365 de ne pas gérer correctement la confidentialité : j’avais déjà entendu pareil reproche dans la bouche de DSI à propos de SharePoint Server, et la réponse est toujours la même : ce sentiment est surtout la preuve de la non maitrise des fonctionnalités de partage interne, directement par les équipes IT Pro ou indirectement en raison d’un défaut d’accompagnement des utilisateurs.

Comme Copilot M365 fera son traitement d’IA Gen en suivant ce que l’utilisateur a le droit de voir, la démonstration qui suit suffit à stresser une DSI qui maitrise mal les paramètres de partage interne : « taper le signe * dans la barre de recherche Organisation pour voir tout ce que vous avez le droit de voir… ».

Contrairement à ce que vous avez peut-être entendu au niveau sécurisation des données, je ne vais pas commencer par vous parler de Purview. Commençons par revenir aux fondamentaux, aux mains des administrateurs Ms Teams, Viva Engage et SharePoint.

Aujourd’hui, on peut constater que Microsoft a bien appris des expériences passées et a largement amélioré l’aspect self-service de SharePoint, avec la simplification de la gestion apportées par les équipes Ms Teams : le concept de portail de sites SharePoint (SharePoint Server), composé d’un site parent et de sous-sites a laissé la place au concept de « 1 site SharePoint par équipe Ms Teams ». Cette idée, géniale parce que simple, a ainsi permis de réduire un certain nombre de problèmes rencontrés avec SharePoint, même s’il subsiste toujours, par défaut, les fonctionnalités de création des sous-sites et de partage des fichiers autorisé pour les membres.

Quant à la gestion des équipes Ms Teams, il demeure néanmoins un point de vérification particulier : le fait qu’il existe des équipes Ms Teams de type public.

Les dernières mises à jour concernant la sensibilisation des créateurs d’équipe sur le fait qu’« une équipe publique signifie visible aux yeux de tous » ont dû diminuer le risque d’erreur. Reste néanmoins un point d’attention quant aux équipes publiques qui existent depuis un certain nombre d’années et dont personne n’a remarqué le caractère confidentiel de certaines d’entre elles ( ?).

Il n’est donc pas interdit que l’administrateur Ms Teams fasse une petite campagne d’inventaire auprès des propriétaires d’équipes Ms Teams publiques. Il remarquera également au passage s’il n’y a plus de propriétaire dans ces équipes publiques.

Je vais faire la même remarque concernant les communautés Viva Engage. Là, également, la gouvernance de Yammer a nettement muté avec l’arrivée du « nouveau Yammer », devenu Viva Engage : en effet, le rôle d’administrateur de communauté, géré par l’administrateur Viva Engage, permet désormais de couper l’esprit self-service qui caractérisait l’ « ancien Yammer », dans lequel tout utilisateur pouvait créer des communautés tant privée que publique.

L’administrateur Viva Engage peut donc désormais suivre ce qu’il a fait en termes de création de communautés, de nomination d’administrateur de communauté et suivre si ce paramètre de visibilité privée/publique n’a pas été modifiée.

Enfin, ce questionnement s’applique t’il aussi à l’administrateur SharePoint ? La gestion des autorisations SharePoint reste la plus compliquée, même si des efforts là aussi ont été faits et que des options s’offrent à vous.

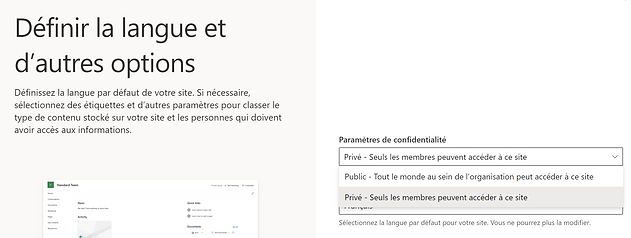

La gestion des droits d’accès à un site SharePoint (sans oublier Stream : le nouveau portail Stream repose aussi sur la politique de sécurité SharePoint) est plus complexe mais se résume simplement : le paramètre de visibilité privée/publique sur un site SharePoint n’existe que pour les sites d’équipes tandis que le site de communication requiert de mettre forcément des utilisateurs dans des groupes SharePoint. Par conséquent, concernant SharePoint, le point d’attention porte sur le fait que le bouton de création de site est visible pour une création de sites en libre-service pour tous les utilisateurs (centre d’administration SharePoint) ou certains utilisateurs (groupes de sécurité via PowerShell).

Si on ne veut pas se retrouver dans l’embarras de partager une information sensible pour des raisons de confidentialité, un suivi régulier des options de partage de site est une bonne résolution mais on doit surtout se poser la question si on laisse l’option de création de site disponible pour tous les modèles de site pour tous les utilisateurs (paramétrable par PowerShell), même si l’interface de création de site d’équipe a été simplifiée pour se rapprocher de l’expérience de création d’équipe Ms Teams.

Pour ne pas négliger cette partie de la préparation du déploiement à Copilot M365, il y a des tâches d’administrateur de ces outils collaboratifs (Ms Teams, Viva Engage, SharePoint) et le rappel fréquent aux utilisateurs des conséquences du partage de données. Là aussi, Microsoft ne cesse de simplifier et de clarifier ce paramètre auprès des utilisateurs directement.

Une fois que ce travail sera fait, vous pourrez alors utiliser Purview pour appliquer des étiquettes de confidentialité, manuelle, par défaut ou automatique sur des équipes Teams, des sites ou des bibliothèques SharePoint (donc de Viva Engage) et sur OneDrive ! Cela permet de se protéger contre les fuites de données en externe mais également en interne : par conséquent ces étiquettes vont vous permettre de compléter le dispositif susvisé.

Mais, voici maintenant la dernière petite nouveauté : Copilot M365 respecte désormais scrupuleusement ces étiquettes : vous accédez à un document sensible à travers un prompt Copilot M365 et Copilot M365 vous affiche non seulement l’étiquette de confidentialité associée au document mais l’appliquera également aux nouveaux documents qu’il produira à partir de ces données !

Image tirée de https://learn.microsoft.com/en-us/purview/ai-microsoft-purview

Après avoir parlé longuement de sécurité d’accès, la reprise en main de vos données ne se limite pas qu’à cela. En effet, la base du fonctionnement de Copilot M365 sera l’accès aux données et surtout aux données de qualité, présentées sous forme d’un résultat de recherche retraité sous la forme d’un texte généré. Cela signifie que l’on doit aussi parler de qualité de la donnée.

La qualité de la donnée doit également être au rendez-vous avant de lancer Copilot M365

Reprendre en main les données va concerner la qualité de ces données : pas en termes de structuration de la données (cela viendra mais actuellement Copilot M365 ignore le schéma de recherche) mais en termes de pertinence au regard de la fraîcheur.

Cela vous engage par conséquent à éliminer ce qui est obsolète, redondant ou de l’invisibiliser aux yeux de Copilot M365. Là encore, revient la facilité de retirer des sites non pertinents de la recherche mais je préfère retirer les droits d’accès aux « informations poubelles » (à savoir, retirer les droits de lecture).

Avec SharePoint, on a un logiciel conforme à la norme ISO 15489 : cela signifie que l’on peut gérer le cycle de vie des données avec les fonctionnalités de rétention manuelle et automatique depuis de nombreuses années. Microsoft a annoncé que 2025 sera une année de décommissionnement de ces fonctionnalités historiquement intrinsèques à SharePoint aux bénéfices des fonctionnalités de gestion des enregistrements de Purview. Par conséquent, M365 reste conforme à la norme ISO 15489.

Par conséquent, si vous reprendre la main sur la qualité des données, vous pouvez utiliser les étiquettes de rétention sur les bibliothèques et les types de contenu SharePoint, mais surtout, dernières nouveautés de M365, il existe un nouveau service en prévisualisation appelé M365 Archives qui permet de sortir ces données de la vue de Copilot M365.

La sortie de Copilot M365 a permis de relancer les campagnes de présentation de Purview mais par où commencer ?

Surtout, la sortie de Copilot M365 a permis de relancer les campagnes de présentation de Purview, ex-centre de sécurité et de conformité. Purview est puissant et vous pouvez trouver des add-ons parfois plus simples parfois encore plus puissants (il en faut pour tous les goût) pour se mettre à la protection des données aussi bien au niveau fuite de données (internes ou externes) que perte de données (destruction inopinée).

Mais, le problème fondamental avec l’utilisation de ces outils Microsoft ou de tiers éditeurs (AvePoint, ShareGate, TeamsFox… n’hésitez pas à me consulter), c’est que vous ne saurez pas trop quoi en faire à partir du moment où vous ne disposez pas d’une cartographie des données sensibles et des modalités de protection à appliquer en accord avec les utilisateurs concernés.

Cette cartographie des données sensibles et des modalités de protection à appliquer, c’est un élément de base de la gestion des risques qui fait, selon moi, partie de la gestion de la Conformité et de la Qualité au sens ISO des termes : c’est la raison pour laquelle j’ai suivi une formation à la norme ISO-37301 le mois dernier.

Me commander un audit de 3 jours

Quand à vous, il est peut-être temps de faire réaliser un audit : personnellement, je m’engage sur une formule de 3 jours pour examiner la situation et rédiger un rapport, composée de matrices de maturité et d’un plan d’action. N’hésitez pas à me consulter directement en cliquant sur ce lien.

Dans le billet 2 de la série consacrée aux 4 temps à respecter pour réussir le déploiement de Copilot M365, le sujet sera le choix des cas d’usage puisque, comme présenté en introduction, il sera question de la pertinence de l’utilisation de Copilot M365 de manière à « parvenir à amarrer Copilot M365 à la vraie vie des utilisateurs ».